Audyty bezpieczeństwa IT: Jak skutecznie zabezpieczyć Twoją firmę przed cyberzagrożeniami

Dlaczego audyty bezpieczeństwa IT są kluczowe dla ochrony przedsiębiorstw w cyfrowym świecie?

Znaczenie regularnych audytów w walce z cyberprzestępczością

Żyjemy w erze cyfryzacji, gdzie procesy biznesowe są coraz bardziej zależne od systemów informatycznych. To sprawia, że regularne przeprowadzanie audytów bezpieczeństwa IT staje się nie tyle opcją, co koniecznością dla każdej nowoczesnej organizacji. Audyt taki pozwala na wszechstronną ocenę stanu zabezpieczeń i potencjalnych luk w systemach, co jest nieodzowne dla zapobiegania atakom hackerów i innym formom cyberzagrożeń. Dzięki audytom możemy identyfikować słabości w infrastrukturze IT jeszcze przed tym, jak zostaną one wykorzystane przez cyberprzestępców.

Kompleksowa ochrona poprzez ocenę

Jak przeprowadzać audyty bezpieczeństwa, aby wykryć i zniwelować luki w systemach?

Planowanie audytu bezpieczeństwa IT

Przygotowanie do audytu bezpieczeństwa jest równie ważne, co jego przeprowadzenie. Najpierw określ cele audytu, czy mają dotyczyć ogólnej oceny zabezpieczeń, czy koncentrować się na określonych obszarach, takich jak ochrona danych czy infrastruktura sieciowa. Zgromadź zespół z odpowiednimi kompetencjami, w skład którego wchodzą nie tylko eksperci IT, ale również pracownicy działu prawnego czy compliance. Ważne jest, aby zdefiniować ramy czasowe audytu oraz zakres odpowiedzialności każdego członka zespołu.

Wykorzystanie narzędzi i metod do diagnozy systemów

W trakcie audytu nieoceniona okazuje się znajomość nowoczesnych narzędzi diagnostycznych, które potrafią skutecz

Najczęstsze zagrożenia wykrywane podczas audytów bezpieczeństwa IT – jak się przed nimi bronić?

Phishing i ataki socjotechniczne – pierwsza linia obrony

Phishing oraz inne ataki socjotechniczne są podstawową metodą, którą cyberprzestępcy wykorzystują do penetracji firmowych systemów. Konieczne jest przeszkolenie pracowników w zakresie rozpoznawania podejrzanych e-maili, komunikatów czy wezwań telefonicznych. Ostoja bezpieczeństwa w tym obszarze to regularne szkolenia i testy z zakresu bezpieczeństwa informacji, które zwiększą czujność personelu.

Malware i ransomware – zabezpiecz swoje systemy

Szkodliwe oprogramowanie, w tym wirusy i ransomware, może spowodować poważne szkody w infrastrukturze IT. Aby je zwalczać, firmy powinny inwestować w zaawansowane

Case study: Efektywne wdrażanie zaleceń z audytów bezpieczeństwa w firmach różnych branż

Strategiczne planowanie działań po audycie bezpieczeństwa IT

Niemniej kluczowe od samego przeprowadzenia audytu bezpieczeństwa IT jest wdrożenie zaleceń, które z niego wynikają. Najlepsze praktyki wskazują, że zanim firmy podejmą konkretne działania naprawcze, powinny opracować szczegółowy i spersonalizowany plan działania. Lista priorytetowych zadań do wdrożenia, opracowana na bazie wyników audytu, powinna być dostosowana do specyfiki branży i indywidualnych potrzeb przedsiębiorstwa. Istotne jest, aby w tym procesie uczestniczyły wszystkie zainteresowane strony, od działu IT, poprzez zarząd, aż po pracowników, którzy na co dzień korzystają z zasobów IT.

Implementacja z

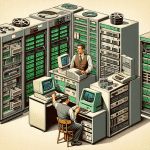

Nowoczesne narzędzia i technologie wykorzystywane w audytach bezpieczeństwa – krótki przewodnik

Rozpoznawanie zagrożeń za pomocą SI i uczenia maszynowego

W dzisiejszym szybko zmieniającym się krajobrazie cyberzagrożeń, sztuczna inteligencja (SI) i uczenie maszynowe stały się kluczowymi elementami nowoczesnych audytów bezpieczeństwa IT. Dzięki ich zastosowaniu możliwe jest analizowanie ogromnych ilości danych w poszukiwaniu niekonwencjonalnych wzorców działania, które mogą wskazywać na próby włamań czy inne niebezpieczne anomalie. Systemy bazujące na SI są stale uczone na bazie najnowszych zagrożeń, co pozwala na szybką reakcję i adaptację do stale ewoluującego środowiska cybernetycznego.

Zaawansowane systemy zarządzania incydentami bezpieczeństwa

Kolejnym istotnym

Dowiedz się, jak skutecznie zabezpieczyć swoją firmę przed cyberzagrożeniami dzięki audytom bezpieczeństwa IT. Kliknij tutaj, aby dowiedzieć się więcej: https://sundoor.pl/uslugi/audyty-bezpieczenstwa.html.